Translation for

Transformation

働くを変える、

窓を開ける

企業改革X5

service

はじめに言葉ありき。

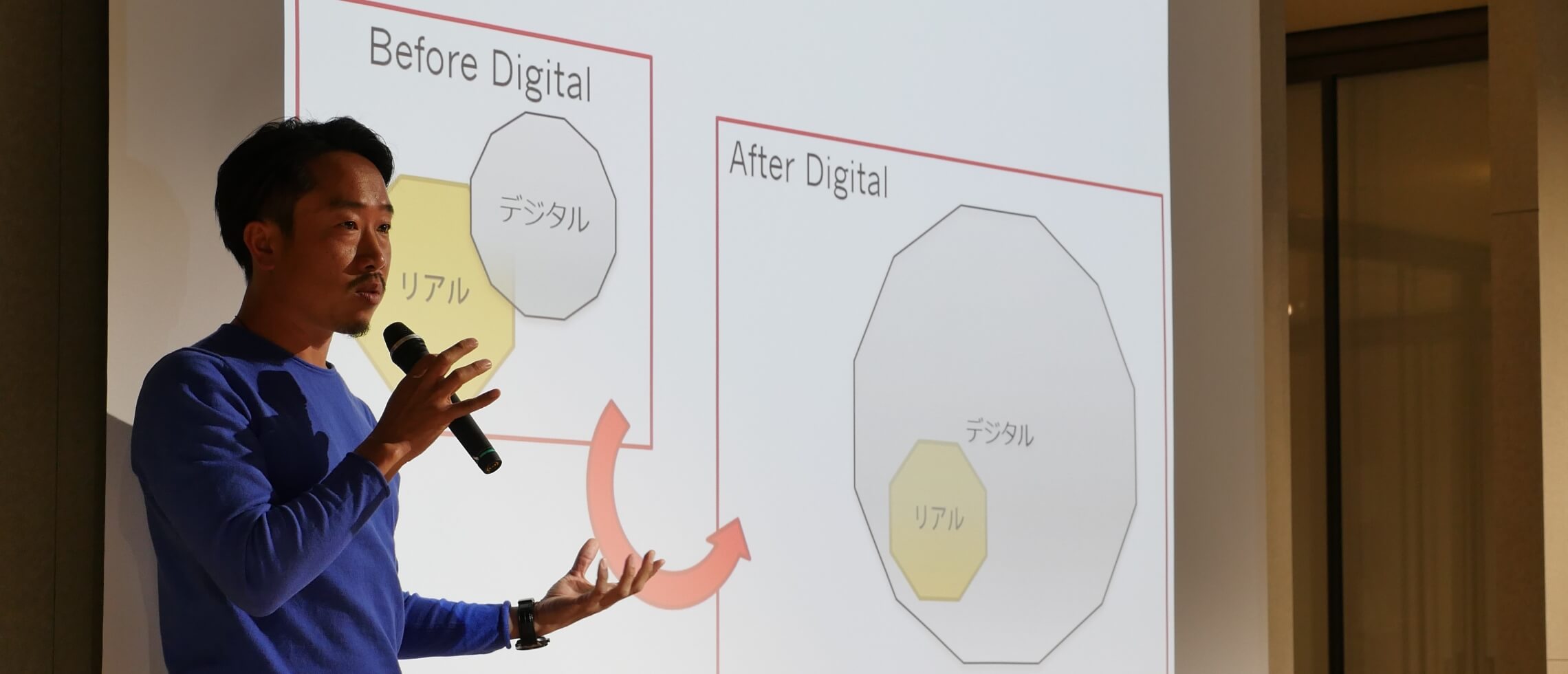

変革に必要な“翻訳”を担う。

私たちは、世の中の流れと自社の戦略をわかりやすく身近な例にTranslate(翻訳)して伝えることで、火種を生むビジネスパーソンを育て、企業変革(Transformation)に伴走します。

letter

代表、藤野貴教から組織変革のヒントになる思考やアイデア、最新の事例を毎月15日に配信。

ワークスタイルやDXから、マクロ情勢やテクノロジーのトレンドまで、幅広くお伝えします。